Cloudflare - (3) Zabezpečenie webu SSL/TLS certifikátom

V minulom článku sme si predstavili rôzne spôsoby, ako si nastaviť DNS záznamy v rozhraní Cloudflare, čo je jedna z prvých úloh, aby sme mohli využívať hlavné vymoženosti tejto služby. V tomto článku sa bližšie pozrieme na nemenej dôležitú záležitosť a to je inštalácia a nastavenie bezpečnostného certifikátu SSL/TLS.

Hneď na úvod dobrá správa, starosti s certifikátom SSL/TLS prakticky odpadli, keďže Cloudflare v druhej polovici roka 2024 zaviedol automatickú inštaláciu certifikátu SSL/TLS, ktorá sa zrealizuje krátko po nastavení DNS záznamov.

Dokonca nie je ani nutné, aby ste mali nainštalovaný bezpečnostný certifikát na našich EXO serveroch (o tom viac nižšie), ale napriek tomu odporúčame, aby ste si nainštalovali aspoň Let's Encrypt certifikát (nie je nutné kvôli tomu meniť DNS záznamy resp. menné servery naspäť na naše, ak ste si už nastavili DNS záznamy resp. menné servery cez Cloudflare).

V rozhraní Cloudflare (ak ste práve v sekcii Account Home) kliknite na svoju doménu a následne na sekciu SSL/TLS, ktorá sa objaví v ľavom menu:

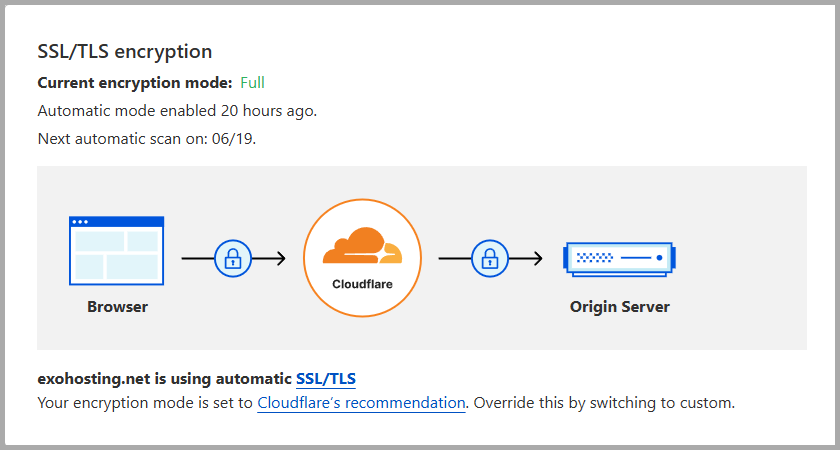

Automaticky sa zobrazí kategória Overview a mali by ste vidieť podobný stav ako nižšie na obrázku (nemusí to vyzerať práve takto, keď ste len nedávno nastavili DNS záznamy, tak počkajte 1-2 hodiny).

Na stránke budete vidieť stručné informácie, aký Aktuálny režim šifrovania sa používa (Full je predvolený režim a vo veľkej väčšine prípadov by mal zabezpečovať bezproblémový chod webových stránok na HTTPS adrese), kedy automatický režim bol aktivovaný a kedy najbližšie dôjde k automatickému skenu. Zvyčajne to funguje tak, že ak nastavíte DNS záznamy (resp. menné servery následne nastavíte na Cloudflare) v prostredí Cloudflare, tak do 1-2 hodín by sa malo aktivovať aj zabezpečenie SSL/TLS. Zabezpečenie sa navyše nanovo aktivuje zakaždým, keď DNS záznamy si nanovo nastavíte.

Ak teda vidíte takýto stav, nie je potrebné už nič robiť, a webová stránka je zabezpečená.

Napriek tomu, odporúčame si pozrieť ďalšie možnosti. Napravo od obrázka vyššie sa nachádza tlačidlo Configure.

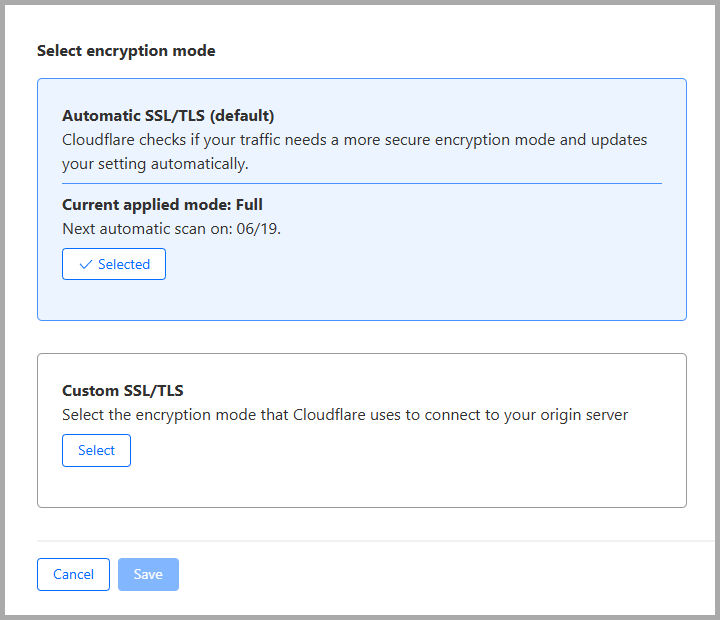

Keď naň kliknete, tak uvidíte aktuálny stav zabezpečenia:

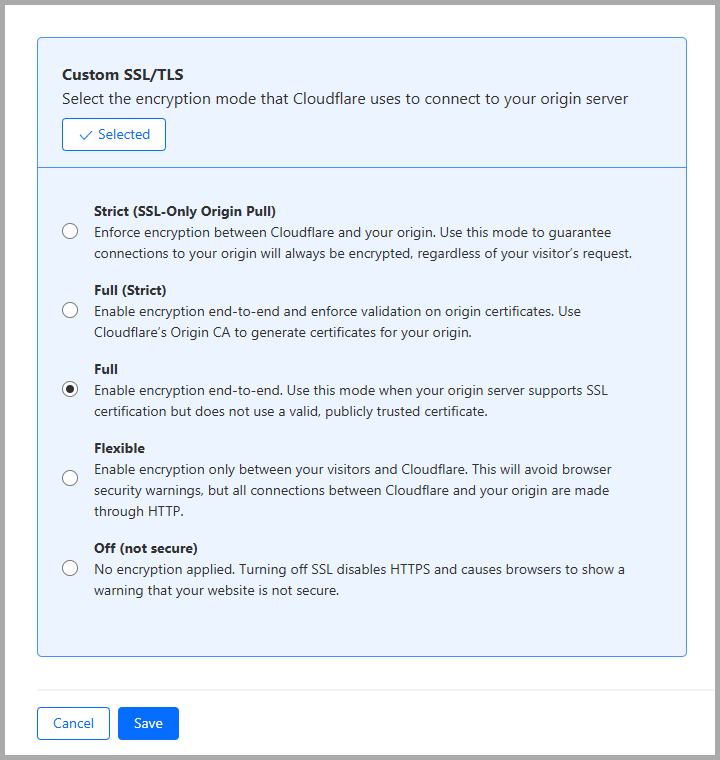

Ani v tomto prípade nie je nič potrebné robiť, ale keď kliknete nižšie v sekcii Custom SSL/TLS na tlačidlo Select, tak sa zobrazia ďalšie možnosti, ktoré vás informujú o rôznych režimoch zabezpečenia (zoradené od najbezpečnejšieho po nezabezpečený):

-

Strict (SSL-Only Origin Pull): týmto vynútite zabezpečené šifrovanie medzi Cloudflare a vaším pôvodným serverom, kde máte webovú stránku. Použite pre prípad, aby ste zaručili, že pripojenia k vášmu pôvodnému serveru budú vždy šifrované bez ohľadu na požiadavku návštevníka.

- Cloudflare bude kontrolovať certifikát a zároveň používať klientský certifikát pri vytváraní spojenia so serverom.

- pôvodný server povolí spojenie iba od Cloudflare - nikto iný sa nemôže pripojiť ani keby poznal IP adresu.

- odporúčame na svojich webových stránkach používať len odkazy HTTPS

- toto nastavenie si môžete zvoliť, len ak máte zakúpený Enterprise balíček, takže v prípade Free balíčka nemusíte nad týmto variantom ani uvažovať

-

Full (Strict): povolíte šifrovanie end-to-end a vynútite overovanie pôvodu certifikátov. Na generovanie certifikátov pre váš pôvodný server použite pôvodnú certifikačnú autoritu od Cloudflare

- HTTPS je na oboch stranách a Cloudflare overuje, že certifikát na pôvodnom serveri je platný a podpísaný dôveryhodnou certifikačnou autoritou (napr. Let's Encrypt, Digicert, Sectigo a pod), alebo certifikátom Cloudflare Origin (ktorý si môžete vygenerovať v rozhraní Cloudflare)

- toto nastavenie môžete vybrať pre všetky webové stránky, ktoré majú HTTPS správne nakonfigurované

- odporúčame na svojich webových stránkach používať len odkazy HTTPS

-

Full: Šifrovanie end-to-end je povolené. Použite vtedy, keď váš pôvodný server podporuje certifikáciu SSL, ale nepoužíva platný, verejne dôveryhodný certifikát.

- HTTPS je na oboch stranách, ale Cloudflare nebude kontrolovať platnosť certifikátu na pôvodnom serveri.

- je možné mať self-signed certifikát alebo dokonca aj neplatný certifikát (napr. exspirovaný).

- minimálne šifrovanie je zabezpečené, ale dôveryhodnosť nie.

- vhodné ako medzikrok pred Full (Strict).

- predvolená možnosť pri aktivácii automatického šifrovania v rozhraní Cloudflare

-

Flexible: týmto povolíte šifrovanie iba medzi návštevníkmi a službou Cloudflare. Tým sa zabráni zobrazovaniu bezpečnostných upozornení prehliadača, ale všetky pripojenia medzi službou Cloudflare a vaším zdrojom sa uskutočňujú len cez HTTP.

- pôvodný server nemusí mať žiaden certifikát.

- vhodné pre rýchly začiatok, ale zraniteľné voči MITM útokom medzi Cloudflare a serverom.

- neodporúčame používať, ak sa majú prenášať citlivé dáta (prihlasovacie údaje, platby).

-

Off (not secure): nepoužije sa žiadne šifrovanie. Vypnutím SSL/TLS sa zakáže HTTPS a prehliadače zobrazia upozornenie, že vaša webová stránka nie je zabezpečená.

- Cloudflare nešifruje nič.

- pripojenia sú len cez HTTP.

- používajte len výnimočne a ak na to máte vážny dôvod, napríklad pri testovaní alebo ak web nemá žiadnu citlivú prevádzku (ani tak to nie je odporúčané).

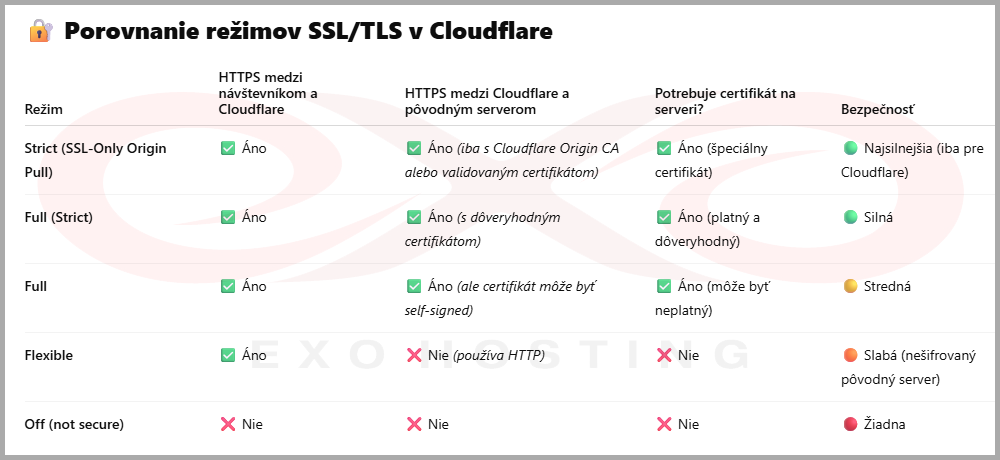

Porovnanie jednotlivých režimov prináša aj nasledujúca tabuľka, kde si môžete porovnať úrovne zabezpečenia. Na základe tejto tabuľky vidieť, že by ste mali používať minimálne režim Full, odporúčame však aspoň Full (Strict).

Pri našom testovaní sme nenarazili na žiadne problémy s bezpečnostným certifikátom (na serveri EXO Hosting sme použili bežný Let's Encrypt certifikát) pri výbere možnosti Full (Strict). Na základe tohto teda odporúčame predvolene použivať možnosť Full (Strict), prípadne Full, menej bezpečné možnosti ako napr. Flexible neodporúčame používať.

0 Komentárov

Odporúčaný komentár

Nie sú tu žiadne komentáre.